Una vez se tiene claro que tenemos distintos modelos de cloud y que, en algunas, no toda la infraestructura depende del proveedor cloud, vamos a empezar a revisar los distintos puntos por los que el modelo cloud nos presenta ventajas de seguridad.

Instalaciones Físicas.

El primer punto que debe preocupar a todo responsable de una infraestructura de TI es el propio espacio donde se hospeda el hardware (los servidores, cabinas de storage, equipos de comunicaciones, etc).

La sala técnica, CPD o Datacenter es un lugar tremendamente sensible que debe tener distintos controles para poder decir que es seguro. Como primer punto, deberíamos decir que la sala debería ser una sala independiente, que solo se dedique a este propósito y cuyo acceso sea restringido, con al menos una cerradura, cuya llave debería estar solo en manos del personal de TI. Esto es algo básico, que, aun así, muchas empresas no cumplen.

Por supuesto, en el modelo on-cloud, todos los proveedores cuentan con distintos controles de acceso situados entre la puerta de entrada al edificio y las máquinas de los clientes.

Otro punto a tener en cuenta es el relacionado con la continuidad del servicio. Todos los servidores requieren de una serie de “facilities” como los sistemas de climatización (encargados de mantener los sistemas a una temperatura segura para su operación), acometida eléctrica (que proporcionará la alimentación a los servidores), los sistemas de detección y extinción de incendios, o los distintos enlaces de datos que conectaran la empresa a internet.

Todas las empresas suelen tener este tipo de suministros, pero ¿son suficientes? ¿Cuentan con varias líneas de datos por si cae la principal? ¿Son capaces los servidores de balancear el servicio? ¿dispone de equipos de climatización secundarios por si falla el principal? ¿Cuentan con acometidas electicas redundantes por si cae el suministro en la principal?

La respuesta a la mayoría de estas preguntas suele ser “No”, y esto es así principalmente por falta de presupuesto.

En cambio, un proveedor de servicios cloud, tiene sus servidores en centros de datos suficientemente acondicionados y preparados para distintas contingencias. Disponen de acometida eléctrica redundante y planes de contingencia como grupos electrógenos o auto generadores que les permitirían suplir una caída de suministro externo, permitiendo llevar a cabo planes de continuidad de servicio y negocio. Esto se expone a modo de ejemplo, y se extendería a otros elementos por igual.

Seguridad Perimetral.

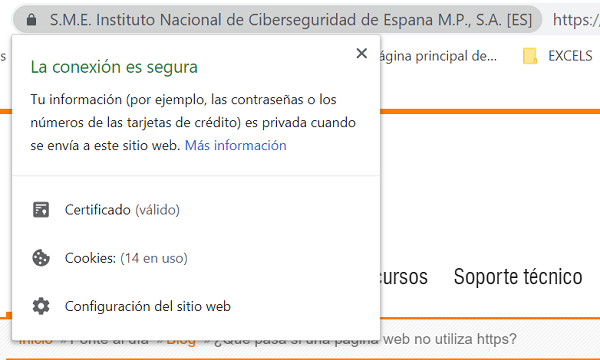

La seguridad perimetral es el primer punto que se debe asegurar cuando se monta un centro de datos, y si bien, muchas empresas invierten algo de presupuesto, por lo general suele ser insuficiente para mantener a los atacantes fuera de la infraestructura. Por lo general, una pequeña o mediana empresa, podrá acceder a firewalls con prestaciones limitadas y no podrá actualizarlo o remplazarlo con la periodicidad que debería.

Por el contrario, un proveedor de servicios cloud, tiene como core de su negocio la prestación de servicios TI a terceros. La seguridad y el buen funcionamiento de sus entornos es un es básico para la sostenibilidad de su modelo y por lo tanto invertir en ello es un «must» que no pueden ni deben eludir.

Lo mismo podríamos decir de los sistemas de detección y protección de intrusos en la infraestructura. Son muy pocas las empresas que puedan desplegar y mantener este tipo de sistemas en sus instalaciones.

En el modelo on-premise se tienen que rentabilizar las inversiones en infraestructura, motivo por el cual, muchas empresas terminan haciendo coexistirdistintos servicios en un mismo sistema y esto puede representar un problema de seguridad. En el modelo cloud, al pagarse únicamente por los elementos que se usan y únicamente en el momento que se usan, permite tener sistemas separados y con un dimensionamiento correcto para cada uno de estos servicios, creando un modelo compartimentado, que permite gestionar mejor los accesos y por consiguiente la seguridad.

Muchos de los ataques que se producen en las empresas no vienen desde el exterior, sino que vienen dados por empleados descontentos o errores de operación, y esto puede ser un problema en entornos en los que se reaprovecha la infraestructura para rentabilizarla. Por el contrario, el modelo cloud nos permite establecer una gran segmentación a nivel de recursos, proporcionando acceso únicamente a los recursos que cada usuario necesita para realizar sus tareas diarias.

Almacenamiento de datos y copias de seguridad.

Si pensamos en las cabinas de datos o los repositorios compartidos, vuelve a suceder lo mismo. Se tiene una inversión que amortizar, en la que se habrá comprado un sistema para almacenar datos y que, en función de sus prestaciones, supone una fuerte inversión económica. Además, tendremos el problema de que, muchas veces, estos datos no tendrán respaldo ya que la inversión tendría que al menos duplicarse.

En el modelo cloud, existen distintos elementos relacionados con el almacenamiento, que podrán casar con las necesidades de cada empresa y que permiten tener redundancia, copia de seguridad y por supuesto, control de acceso a los contenidos, evitando así que se comprometa la integridad de los datos de la empresa.

Redundancia.

Esto nos lleva a poner la vista en la redundancia geográfica. Para la mayoría de las empresas, es muy complicado montar correctamente un CPD, por lo que será prácticamente imposible que cuente con uno de respaldo. Y las pocas veces que cuentan con un CPD de respaldo, pueden estar incorrectamente dispuestos, por tener una ubicación demasiado próxima al CPD principal.

Podríamos ilustrar esto con muchos ejemplos, pero pondremos el de una empresa cuyo nombre no vamos a compartir, que contaba con su CPD principal en una de las dos torres de WTC de Nueva York mientras que el de respaldo estaba ubicado en la segunda torre. Como es lógico, ambos CPD desaparecieron en los atentados del 11 de septiembre de 2001.

En el caso de los proveedores de servicios en la nube, por contrato, tienen los servicios redundados en distintos CPD que, por lo general, están a gran distancia unos de otros, pudiendo existir en distintas ciudades o incluso en distintos países, asegurando así una continuidad del negocio en caso de que una sede quedara compormetida.

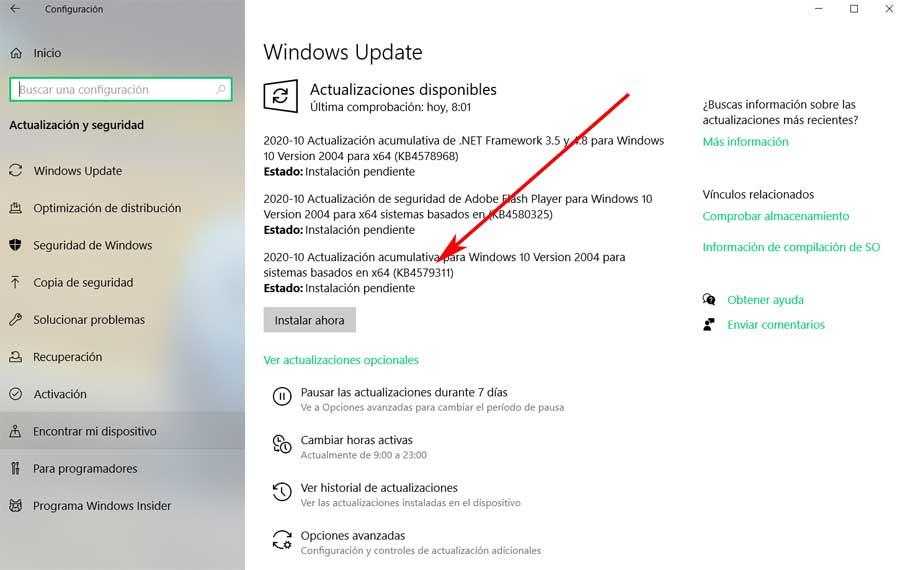

Actualizaciones.

Como norma general, todos los sistemas necesitan actualizarse para prestar el mejor ser vicio posible, optimizando su funcionamiento conforme llegan sucesivas actualizaciones. Junto a estas actualizaciones, se suelen introducir actualizaciones de seguridad que permiten protegerse de la mayoría de las amenazas existentes en el mercado.

En un modelo cloud, el proveedor se encarga de actualizar todos los sistemas que gestiona, eximiéndonos de esa preocupación. Aun así, tal como se ha comentado más arriba, hay que tener claros los sistemas que gestiona el proveedor cloud y los que gestionamos nosotros.

Cumplimiento Normativo.

Por último, vamos a poner el foco en otro punto de gran valor, el Cumplimiento Normativo y Legal. Hoy en día, es necesario disponer de ciertas certificaciones u homologaciones relacionadas con la seguridad para poder prestar servicio a ciertos clientes, o para trabajar con ciertos organismos públicos. Dentro de estas, las más solicitadas, pueden ser la ISO/IEC 27001, la ISO/IEC 22301 o la RGPD (Protección de Datos).

Por lo general, los proveedores cloud cuentan con estas certificaciones y con muchos elementos que ayudan a preparar la certificación en las empresas cliente por lo que son más fácilmente certificables cuando se utiliza un modelo cloud.

Disponer de una de estas certificaciones deriva en algunos beneficios como:

- Proporciona garantías a los clientes: Ayuda a inspirar confianza a los clientes y stakeholders.

- Proporciona una ventaja competitiva: Al contar con la certificación se demuestra la implicación de la empresa.

- Ayuda al crecimiento del negocio: El cumplimiento de estas normas ayuda a cumplir las normas de distintos países, lo cual facilita la internacionalización de la marca.

- Protección de la marca empresarial: En caso de filtraciones de datos, brechas de seguridad y otros eventos, puede dar cierta protección, ya que se muestra que se ha intentado proteger los mismos.

- Cumplimiento: El cumplir con ISO/IEC suele ser equivalente a cumplir otras normas locales, lo que puede revertir en protección frente a sanciones administrativas.

Conclusión:

En un mundo cada vez más digitalizado y con una mayor dependencia de los sistemas, las empresas necesitan realizar una fuerte inversión en sistemas informáticos que además tienen que mantener seguros, por lo que tendrán que hacer una inversión continua en ambos sentidos. Para la mayoría de las empresas, ésto es inasumible, lo que acaba provocando, en el medio plazo, que caigan en una indefensión frente a los atacantes externos.

Por el contrario, un proveedor de servicios en la nube, tiene como core de su negocio la prestación de servicios TI a terceros. La seguridad y estabilidad de sus servicios son la clave de su supervivencia, por lo que invertir una gran cantidad de dinero en estos elementos es parte fundamental de su estrategia de negocio.

Por esta razón, la mejor estrategia de gestión de riesgo es la de transferir el procesamiento de los sistemas a un proveedor cloud que nos asegura, no sólo la seguridad, sino también el cumplimiento normativo y legal.

Esperamos que este breve artículo os haya resultado interesante y que os ayude a entender y poder argumentar las ventajas de seguridad que nos brinda el modelo cloud en lo que respecta a la seguridad.